2021年是行業(yè)人士應(yīng)該反思的一年��。2020年我們的工作轉(zhuǎn)向遠(yuǎn)程辦公��,基礎(chǔ)設(shè)施�����、應(yīng)用程序和訪問(wèn)控制幾乎在一夜之間發(fā)生了迅速的變化�,而網(wǎng)絡(luò)安全團(tuán)隊(duì)仍在忙于防御一系列的攻擊。

美國(guó)網(wǎng)絡(luò)安全企業(yè)Arctic Wolf的2022年安全趨勢(shì)報(bào)告展示了網(wǎng)絡(luò)安全團(tuán)隊(duì)當(dāng)前的狀態(tài)和未來(lái)的趨勢(shì)���,這些團(tuán)隊(duì)試圖在應(yīng)對(duì)不斷變化的威脅環(huán)境的同時(shí)推進(jìn)其安全計(jì)劃����。

研究結(jié)果表明,勒索軟件��、網(wǎng)絡(luò)釣魚(yú)和漏洞不僅占據(jù)了新聞?lì)^條�����,還占據(jù)了有限的安全專業(yè)人員���。對(duì)于許多企業(yè)來(lái)說(shuō)���,用更多的資源來(lái)防御越來(lái)越多來(lái)自攻擊者的威脅似乎是不可行的。

隨著2021年辭職熱潮的興起��,許多安全職位的空缺無(wú)法得到填補(bǔ)��,各組織也在努力地尋找�����、培訓(xùn)和留住網(wǎng)絡(luò)安全人才�。

此外���,現(xiàn)在99%的組織都在使用一種形式的公共或私有云�����,云的采用率正迅速超過(guò)組織內(nèi)部保護(hù)云環(huán)境的能力����,導(dǎo)致組織更容易受到威脅。

在2022年���,執(zhí)行基礎(chǔ)的安全任務(wù)和應(yīng)對(duì)長(zhǎng)期的威脅將繼續(xù)成為IT和安全領(lǐng)導(dǎo)者的首要任務(wù)����,以更好地保護(hù)其組織����。

可以依賴成熟安全運(yùn)營(yíng)實(shí)踐的公司將會(huì)發(fā)現(xiàn)自己變得更安全、更有彈性���,并且能夠更好地適應(yīng)眾多內(nèi)部和外部的風(fēng)險(xiǎn)因素����。

財(cái)務(wù)激勵(lì)正在引領(lǐng)趨勢(shì)

安全產(chǎn)品和服務(wù)支出繼續(xù)攀升至天文數(shù)字的高度�����。新的市場(chǎng)�、技術(shù)和首字母縮略詞幾乎每天都在出現(xiàn)���,而風(fēng)險(xiǎn)投資公司對(duì)新的網(wǎng)絡(luò)安全工具的投資卻沒(méi)有放緩的跡象��。

對(duì)于企業(yè)來(lái)說(shuō)��,最主要的感覺(jué)是不斷變化����。

許多公司面臨著網(wǎng)絡(luò)安全技能缺口這一越來(lái)越大的障礙��,勒索軟件�����、網(wǎng)絡(luò)釣魚(yú)和有針對(duì)性的攻擊每年都在增加�����。

因?yàn)樨?fù)擔(dān)過(guò)重和人員不足�,各組織一次又一次地問(wèn)同樣的問(wèn)題:在哪里?怎么樣�?什么時(shí)候事情會(huì)改善?在哪些領(lǐng)域���?現(xiàn)在和將來(lái)最應(yīng)關(guān)心的是什么����?這對(duì)安全戰(zhàn)略有何影響�?

有些組織可能注定要失敗

調(diào)查發(fā)現(xiàn),50%的IT領(lǐng)導(dǎo)者確認(rèn)其網(wǎng)絡(luò)安全預(yù)算未能達(dá)到維持安全目標(biāo)所需的最低數(shù)字���。

安全技能缺失迫使許多企業(yè)在人手不足的情況下運(yùn)營(yíng)����。安全預(yù)算沒(méi)有增長(zhǎng)��,無(wú)法反映出網(wǎng)絡(luò)風(fēng)險(xiǎn)情況���,許多公司發(fā)現(xiàn)自己無(wú)法吸引基本安全計(jì)劃所需的人才�。

在公司缺乏人力和財(cái)力的同時(shí)��,網(wǎng)絡(luò)安全活動(dòng)的規(guī)模也在不斷增長(zhǎng)���,如云監(jiān)控�����、安全意識(shí)培訓(xùn)和漏洞管理等���,各種因素相結(jié)合�,使這些公司在行動(dòng)開(kāi)始前就落后于所要達(dá)到的安全目標(biāo)�。

傳統(tǒng)安全堆?���,F(xiàn)代化盡管安全市場(chǎng)引入了新的技術(shù)和產(chǎn)品,但大多數(shù)組織仍然選擇將其網(wǎng)絡(luò)安全技術(shù)棧建立在傳統(tǒng)的“城堡和護(hù)城河”模式上�,將防火墻作為其計(jì)劃的中心。這是可以理解的�,因?yàn)榉阑饓﹂L(zhǎng)期以來(lái)一直被認(rèn)為是安全程序的第一道防御。

研究發(fā)現(xiàn)����,在過(guò)去12個(gè)月內(nèi),有74%的受訪者在維護(hù)或購(gòu)買(mǎi)防火墻/UTM解決方案方面有所投資�。

雖然購(gòu)買(mǎi)和維護(hù)防火墻是確保大多數(shù)環(huán)境安全的一個(gè)重要步驟,但也必須謹(jǐn)慎使用它們��。

首先��,防火墻應(yīng)被視為深入防御戰(zhàn)略的一個(gè)關(guān)鍵因素��。然而����,它們不應(yīng)該被認(rèn)為是唯一必要的安全技術(shù)。雖然防火墻是控制環(huán)境中訪問(wèn)和流量的關(guān)鍵�����,但它們?nèi)狈υS多對(duì)現(xiàn)代安全程序來(lái)說(shuō)至關(guān)重要的功能���。

在過(guò)去的一年里����,熱門(mén)的防火墻供應(yīng)商遭受了安全和漏洞問(wèn)題的困擾�。例如,在常用的防火墻中發(fā)現(xiàn)的幾個(gè)高危漏洞��,一旦被利用�,攻擊者就會(huì)獲得遠(yuǎn)程攻擊的能力。在組織將防火墻作為唯一安全措施的情況下,這種性質(zhì)的利用會(huì)使防火墻幾乎完全沒(méi)有防御能力��。

因此�����,防火墻必須得到堆棧內(nèi)其他技術(shù)的支持�,以提供全面的防御戰(zhàn)略。還必須定期對(duì)它們進(jìn)行積極的監(jiān)測(cè)和審查���,以確保它們的安全和有效的運(yùn)行���。此外,由于不斷發(fā)展的架構(gòu)和在家工作的業(yè)務(wù)模式�����,傳統(tǒng)的網(wǎng)絡(luò)邊界變得模糊不清����,在許多情況下,通過(guò)防火墻處理所有數(shù)據(jù)的傳統(tǒng)方法已經(jīng)過(guò)時(shí)了���,這使得一些企業(yè)不再將防火墻作為安全堆棧的第一道防線�����。

終端工具至關(guān)重要

終端解決方案是深度防御策略的另一個(gè)重要因素��,因?yàn)樗鼈冎荚诒O(jiān)控和保護(hù)網(wǎng)絡(luò)中的終端設(shè)備���。這包括筆記本電腦、臺(tái)式電腦和服務(wù)器��,在某些情況下還包括虛擬或云系統(tǒng)�。考慮端點(diǎn)解決方案時(shí)�����,組織必須了解他們希望實(shí)現(xiàn)的目標(biāo)����,因?yàn)檫@些技術(shù)有一系列的目的和設(shè)計(jì)。

研究中一個(gè)令人驚訝的數(shù)據(jù)是�����,只有80%的受訪決策者稱目前在其環(huán)境中使用了某種形式的終端技術(shù)����。

由于微軟在Windows中默認(rèn)提供Defender��,而macOS/Linux在交互式����、筆記本電腦和桌面終端領(lǐng)域的份額相對(duì)較小�����,剩下20%的IT領(lǐng)導(dǎo)者可能會(huì)使用終端技術(shù)����,但他們要么會(huì)對(duì)不斷變化的營(yíng)銷術(shù)語(yǔ)(AV、EPP����、EDR、XDR等)感到困惑�����,要么沒(méi)有足夠的人員以合適的方式使用它們���。所有可能性都是合理的����,因?yàn)閺臉I(yè)人員經(jīng)常忘記沒(méi)有專職安全人員的組織遠(yuǎn)遠(yuǎn)多于有專職安全人員的組織。

防病毒和終端保護(hù)平臺(tái)主要用于防止惡意活動(dòng)����。

它們可能會(huì)使用各種方法來(lái)識(shí)別威脅活動(dòng),如機(jī)器學(xué)習(xí)�����、簽名匹配或行為分析��,但其最終目標(biāo)是在潛在威脅被執(zhí)行之前就加以阻止�。終端檢測(cè)和響應(yīng)是一項(xiàng)并行技術(shù)���,旨在觀察和檢測(cè)端點(diǎn)上發(fā)生的威脅�,而不是完全阻止它們���,最終將驗(yàn)證和解決警報(bào)的責(zé)任推給了安全分析師��,使其比對(duì)手實(shí)現(xiàn)目標(biāo)的速度更快��。

在大多數(shù)情況下��,EDR被視為一種更全面���、更精細(xì)的技術(shù)�,因?yàn)樗荚谟^察終端上發(fā)生的活動(dòng)�����,在發(fā)現(xiàn)潛在威脅時(shí)發(fā)出警報(bào)����,而不是終止進(jìn)程。

許多EDR工具也是追蹤威脅活動(dòng)的基礎(chǔ)�,對(duì)大型數(shù)據(jù)集進(jìn)行編目以供分析。訓(xùn)練有素的分析師需要對(duì)EDR工具進(jìn)行有效的管理����,以實(shí)現(xiàn)該工具的最大價(jià)值。

在80%使用終端解決方案的決策者中���,只有23%使用獨(dú)立的EDR�,原因就在于他們依賴安全分析師�。

研究還發(fā)現(xiàn),在目前還沒(méi)有使用EDR的組織中�,只有12%的組織目前有評(píng)估和實(shí)施EDR解決方案的計(jì)劃����。這也可能是由于一些供應(yīng)商將EDR和終端保護(hù)平臺(tái)(EPP)功能整合到了單個(gè)終端解決方案中�,從而消除了對(duì)單一用途EDR的需求。

云采用率持續(xù)上升

國(guó)際知名軟件資產(chǎn)管理商Flexera發(fā)布的一份報(bào)告指出����,99%的組織目前至少使用一種公有或私有云。這可能包括從云存儲(chǔ)�、SaaS應(yīng)用程序到完整云基礎(chǔ)設(shè)施的所有內(nèi)容。

由于云解決方案的現(xiàn)成可用性以及云使用障礙的減少����,這一比例預(yù)計(jì)還會(huì)增長(zhǎng)�����。

Gartner在最近的一份報(bào)告中估計(jì)��,到2024年��,超過(guò)45%用于系統(tǒng)基礎(chǔ)設(shè)施��、基礎(chǔ)設(shè)施軟件���、應(yīng)用軟件和業(yè)務(wù)流程外包方面的IT支出將從傳統(tǒng)解決方案轉(zhuǎn)向云計(jì)算�����。

遺憾的是���,調(diào)查發(fā)現(xiàn)只有19%的受訪組織使用了云安全態(tài)勢(shì)管理(CSPM)來(lái)保護(hù)其云資源���。

在其余81%的組織中,有28%的組織表示云安全是他們主要的關(guān)注點(diǎn)�,但只有22%的組織計(jì)劃將其添加到安全程序中。

與此同時(shí)�,在未來(lái)五年內(nèi),對(duì)云安全技能的需求預(yù)計(jì)將增加115%�,這些職位的薪水將比一般的安全分析師職位高出15000美元。

云服務(wù)提供商尋求解決云安全問(wèn)題的一種方式是通過(guò)亞馬遜網(wǎng)絡(luò)服務(wù)(AWS)����、谷歌云平臺(tái)和微軟Azure等技術(shù)所采用的共享責(zé)任模型。

這些提供商在技術(shù)上進(jìn)行投資���,以進(jìn)一步確保這些云資源的安全�,但公司內(nèi)部缺乏云技術(shù)專家��,意味著這些安全功能無(wú)法得到充分利用。這是一個(gè)令人不安的趨勢(shì)����,因?yàn)槊つ坎捎迷乒δ芎突A(chǔ)設(shè)施而沒(méi)有適當(dāng)?shù)陌踩胧┛赡軙?huì)帶來(lái)安全隱患。

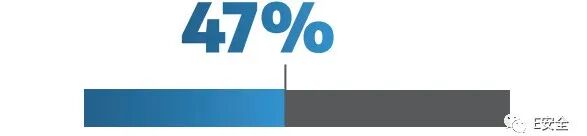

在美國(guó)網(wǎng)絡(luò)安全企業(yè)Arctic Wolf SOC分析師調(diào)查的所有客戶事件中�,有47%至少包含一個(gè)云組件。

隨著許多組織快速將這些云功能集成到架構(gòu)中�����,從業(yè)者必須確保他們不會(huì)在無(wú)意中部署錯(cuò)誤的配置和易受攻擊的入口載體�,特別是在缺乏適當(dāng)?shù)臋z測(cè)和響應(yīng)能力時(shí)。

對(duì)勒索軟件的擔(dān)憂持續(xù)存在

勒索軟件的威脅和針對(duì)其業(yè)務(wù)的有針對(duì)性的攻擊幾乎是所有人都會(huì)考慮的頭等大事��。據(jù)估計(jì),2021年發(fā)生了7億起勒索攻擊事件��。其中包括了有記錄以來(lái)最高的贖金要求��,例如一家金融機(jī)構(gòu)支付了4000萬(wàn)美元來(lái)解密其數(shù)據(jù)���。

研究發(fā)現(xiàn)�,70%的受訪者將勒索軟件列為2022年的首要關(guān)切。

這很可能與勒索軟件的趨勢(shì)有關(guān):贖金要求的增加往往超過(guò)了許多組織的支付能力����;勒索軟件的復(fù)雜性和用于部署它的社會(huì)工程越來(lái)越復(fù)雜、越來(lái)越成功�����;使用勒索軟件即服務(wù)的犯罪團(tuán)伙增加��,進(jìn)一步降低了潛在攻擊者的進(jìn)入門(mén)檻����。

盡管產(chǎn)品支出不斷增加,勒索軟件仍是大多數(shù)公司的頭號(hào)威脅��。IT領(lǐng)導(dǎo)者必須迅速接受這樣一個(gè)事實(shí):僅靠工具和產(chǎn)品是無(wú)法解決這個(gè)問(wèn)題的�,它可能需要更多國(guó)家層面的干預(yù),例如針對(duì)REvil和其他勒索軟件參與者的行動(dòng)���。

隨著勒索軟件的不斷發(fā)展���,攻擊者已經(jīng)找到許多策略來(lái)繞過(guò)傳統(tǒng)產(chǎn)品的防御,使得攻擊事件數(shù)量持續(xù)增長(zhǎng)。

對(duì)勒索軟件的最佳防御方式是通過(guò)24x7主動(dòng)監(jiān)測(cè)環(huán)境��,盡早發(fā)現(xiàn)問(wèn)題并在發(fā)現(xiàn)后立即采取行動(dòng)��。

網(wǎng)絡(luò)釣魚(yú)仍是主要威脅

緊隨勒索軟件之后����,網(wǎng)絡(luò)釣魚(yú)威脅是受訪者的第二大擔(dān)憂。

64%的人將網(wǎng)絡(luò)釣魚(yú)列為主要關(guān)注的領(lǐng)域之一�����。48%的人將網(wǎng)絡(luò)釣魚(yú)列為在未來(lái)一年中最有興趣了解的網(wǎng)絡(luò)安全話題���。

攻擊者已經(jīng)發(fā)現(xiàn)網(wǎng)絡(luò)釣魚(yú)和社交工程通常是發(fā)起攻擊的低風(fēng)險(xiǎn)���、高回報(bào)途徑。即使在高度監(jiān)控的環(huán)境中�����,這些類型的攻擊仍然是一種威脅�����,因?yàn)樗鼈冡槍?duì)的是人類交互中的弱點(diǎn)�����,而不是應(yīng)用程序或設(shè)備中的漏洞�����。

電子郵件是仍在使用的最古老的網(wǎng)絡(luò)技術(shù)之一����,因?yàn)樵S多組織沒(méi)有采取適當(dāng)?shù)拇胧﹣?lái)解決潛在的威脅,所以電子郵件仍然是最突出的安全問(wèn)題之一�。

為了打擊網(wǎng)絡(luò)釣魚(yú)活動(dòng),必須有一個(gè)強(qiáng)大的安全意識(shí)和網(wǎng)絡(luò)釣魚(yú)防范計(jì)劃��,作為深度防御戰(zhàn)略的一部分����。

調(diào)查發(fā)現(xiàn)62%的受訪者目前已經(jīng)使用某種形式的安全計(jì)劃和培訓(xùn)來(lái)降低遭到網(wǎng)絡(luò)釣魚(yú)攻擊的可能性,或者鼓勵(lì)用戶報(bào)告潛在事件�。此外,23%的受訪者希望增加安全意識(shí)計(jì)劃或改進(jìn)現(xiàn)有計(jì)劃����。

攻擊面管理

81%的受訪者認(rèn)為漏洞和未知的錯(cuò)誤配置是其環(huán)境中最大的安全隱患�����。

這包括已知的軟件漏洞和零日漏洞�,以及配置錯(cuò)誤或未嚴(yán)格遵守安全標(biāo)準(zhǔn)的系統(tǒng)��。攻擊者可以利用這些發(fā)起攻擊�����。

2021年����,多個(gè)漏洞在首次被發(fā)現(xiàn)并且補(bǔ)丁發(fā)布后,很長(zhǎng)時(shí)間內(nèi)仍未打補(bǔ)丁��。

例如�,在Microsoft Exchange平臺(tái)中發(fā)現(xiàn)的一系列零日漏洞全年被利用。Shodan.io搜索引擎顯示��,即使在2022年���,超過(guò)30,000臺(tái)MS Exchange服務(wù)器仍然容易受到CVE-2021-31206的攻擊����,并且可以通過(guò)互聯(lián)網(wǎng)進(jìn)行訪問(wèn)。很多組織往往忽視了資產(chǎn)管理和配置管理在積極利用漏洞方面的重要性��。在確定修復(fù)優(yōu)先級(jí)時(shí)�����,如果沒(méi)有權(quán)威的設(shè)備和狀態(tài)列表���,注定會(huì)失敗。

識(shí)別和解決環(huán)境中的漏洞或錯(cuò)誤配置是一項(xiàng)艱巨的任務(wù)���,這需要包括漏洞掃描在內(nèi)的強(qiáng)大風(fēng)險(xiǎn)管理計(jì)劃�����,并建立在資產(chǎn)管理的堅(jiān)實(shí)基礎(chǔ)上��。

調(diào)查顯示��,30%的受訪企業(yè)希望通過(guò)改善或擴(kuò)大其風(fēng)險(xiǎn)管理職能來(lái)解決這些問(wèn)題����。

開(kāi)發(fā)資產(chǎn)識(shí)別���、軟件清單�����、24x7管理檢測(cè)和簡(jiǎn)化的補(bǔ)丁管理過(guò)程是公司進(jìn)行改進(jìn)的常見(jiàn)方法�����。初始攻擊面減少相對(duì)簡(jiǎn)單�����,最有效的方式是有很好的文檔記錄�����。例如��,研究表明�����,企業(yè)僅通過(guò)實(shí)施前5項(xiàng)CIS控制措施就可以防止80%的威脅����,此外���,研究還發(fā)現(xiàn)60%的企業(yè)使用“十大安全漏洞列表”中描述的方法,仍遭受了攻擊��。

人員配備障礙

在所有行業(yè)中�����,招聘和留住IT安全人才仍然是一項(xiàng)巨大的挑戰(zhàn)��。

76%的受訪者表示�����,阻礙其實(shí)現(xiàn)網(wǎng)絡(luò)安全目標(biāo)的主要障礙是無(wú)法雇傭員工或現(xiàn)有員工缺乏安全專業(yè)知識(shí)�����。

這通常被稱為“網(wǎng)絡(luò)安全技能差距”��,預(yù)計(jì)在未來(lái)仍將是一個(gè)問(wèn)題��。

最近的一項(xiàng)統(tǒng)計(jì)數(shù)據(jù)顯示��,65%的網(wǎng)絡(luò)安全人員都在考慮離開(kāi)目前的崗位����,這種技能短缺給組織帶來(lái)了進(jìn)一步的壓力。

為了解決勞動(dòng)力技能短缺的問(wèn)題��,許多組織現(xiàn)在將安全職能外包給服務(wù)提供商���。

近30%的受訪者目前正在使用托管安全服務(wù)����,如托管檢測(cè)和響應(yīng)(MDR)�,另有23%的受訪者希望在一年內(nèi)加入這些托管服務(wù)。

這些服務(wù)提供了一種簡(jiǎn)化的方式���,可以提供與內(nèi)部安全運(yùn)營(yíng)中心(SOC)相同的安全優(yōu)勢(shì)�����,但成本卻比雇傭同等數(shù)量的全職員工低得多�。

5��、現(xiàn)狀及發(fā)展趨勢(shì)

分散式的安全責(zé)任

理想情況下��,建立和管理網(wǎng)絡(luò)安全計(jì)劃的責(zé)任應(yīng)該分配給一個(gè)專門(mén)的、訓(xùn)練有素的安全專業(yè)團(tuán)隊(duì)��,他們可以提供全天候的監(jiān)控���。

然而�����,由于網(wǎng)絡(luò)安全技能的差距和財(cái)政限制�,并非所有組織都有能力雇傭全職SOC����。通常至少需要六名專職工作人員來(lái)維持高質(zhì)量的24x7 SOC運(yùn)作����,這對(duì)于大多數(shù)組織來(lái)說(shuō)是力所不及的。

44%的受訪組織沒(méi)有專職的安全人員��。

一些組織仍然試圖通過(guò)向其安全堆棧中添加額外的工具來(lái)減少I(mǎi)T人員的安全責(zé)任�,從而領(lǐng)先于對(duì)手。

事實(shí)上�����,62%的受訪組織希望增加下一代終端保護(hù)����、欺騙技術(shù)或者用戶和實(shí)體行為分析的組合����,作為識(shí)別威脅和解決安全問(wèn)題的方式����。作為更廣泛的安全戰(zhàn)略的一部分,這些技術(shù)可能是有用的�����,但與其他工具一樣�,這需要一個(gè)有時(shí)間和技能的分析團(tuán)隊(duì)來(lái)對(duì)它們進(jìn)行有效的使用。

在大多數(shù)情況下����,向安全堆棧中添加更多的工具卻不解決潛在的人員短缺問(wèn)題會(huì)給組織帶來(lái)負(fù)擔(dān),因?yàn)檫@增加了潛在的干擾和警報(bào)疲勞�����,使分析師更加倦怠����。

缺乏24×7支持

其余56%的受訪組織沒(méi)有將安全責(zé)任分配給IT員工�,23%的受訪組織只雇傭了一到三名專門(mén)負(fù)責(zé)網(wǎng)絡(luò)安全的員工����。

以如此有限的員工,很難維持SOC運(yùn)作����,80%的受訪組織無(wú)法負(fù)擔(dān)擁有至少6名或6名以上成員的全職安全運(yùn)營(yíng)團(tuán)隊(duì)。

如果一個(gè)組織沒(méi)有充分的人員配備和持續(xù)的監(jiān)控�,許多勒索軟件、網(wǎng)絡(luò)釣魚(yú)和漏洞等威脅都不會(huì)被發(fā)現(xiàn)�。

Arctic Wolf研究表明,70%的客戶環(huán)境在該公司加入時(shí)都存在潛在的威脅��。這意味著很大一部分公司網(wǎng)絡(luò)可能已經(jīng)被感染����,但尚未被識(shí)別出來(lái)��。

即使是在能夠雇傭SOC的組織中�����,也有許多組織計(jì)劃利用托管服務(wù)提供商作為協(xié)助其分析師的一種手段。

這樣���,組織就可以通過(guò)一個(gè)擁有工作并提供補(bǔ)救所需的指導(dǎo)和見(jiàn)解的第三方�����,自動(dòng)完成其最初的分流和調(diào)查任務(wù)�。在這些環(huán)境和其他許多環(huán)境中��,管理服務(wù)提供商可以對(duì)威脅提供全天候的監(jiān)控和響應(yīng)�����,并協(xié)助解決安全問(wèn)題所需的多個(gè)支持層�。這使得一個(gè)組織的現(xiàn)有員工可以通過(guò)藍(lán)色、紅色或紫色團(tuán)隊(duì)類型的參與來(lái)追求一種更有戰(zhàn)略性的防御方法���。

通過(guò)這種方式����,組織可以通過(guò)擁有工作并提供補(bǔ)救所需指導(dǎo)和見(jiàn)解的第三方�����,完成初始分類和調(diào)查任務(wù),在這些環(huán)境和許多其他環(huán)境中���,托管服務(wù)提供商可以提供全天候監(jiān)控和威脅響應(yīng)�,并在解決安全問(wèn)題所需的多個(gè)支持層中提供幫助����。這使得組織的現(xiàn)有員工不得不通過(guò)參與藍(lán)隊(duì)、紅隊(duì)或紫隊(duì)等實(shí)戰(zhàn)攻防演習(xí)來(lái)尋求更具戰(zhàn)略性的防御方法�����。

轉(zhuǎn)向網(wǎng)絡(luò)保險(xiǎn)

由于勒索軟件仍然是一種威脅,許多公司正轉(zhuǎn)向網(wǎng)絡(luò)保險(xiǎn)來(lái)最小化攻擊造成的財(cái)務(wù)影響����。

65%的受訪組織目前在安全項(xiàng)目?jī)?nèi)擁有某種形式的網(wǎng)絡(luò)保險(xiǎn)。

這些政策所涵蓋的范圍可能差別很大��,但如果保單持有人符合某些計(jì)劃準(zhǔn)則����,它們通常允許降低保費(fèi)�。

這些保單覆蓋的范圍相差很大�����,但如果投保人符合某些規(guī)劃準(zhǔn)則�,保費(fèi)通常可以降低�。

加入網(wǎng)絡(luò)保險(xiǎn)的組織中,30%的人表示����,保險(xiǎn)費(fèi)上漲或在去年被保險(xiǎn)公司取消了保險(xiǎn)。這種情況可能與一系列因素有關(guān)���,包括保單持有人環(huán)境中最近發(fā)生的違規(guī)��、安全審計(jì)的結(jié)果或保單持有人成為攻擊者目標(biāo)的可能性增加�。

其余35%的組織目前沒(méi)有任何形式的網(wǎng)絡(luò)保險(xiǎn)�。這樣一來(lái),組織就需要對(duì)違規(guī)造成的財(cái)務(wù)影響負(fù)全部責(zé)任�,包括獲得外部支持以應(yīng)對(duì)事件或支付贖金的費(fèi)用。這可能是15%目前沒(méi)有購(gòu)買(mǎi)網(wǎng)絡(luò)保險(xiǎn)的組織正積極爭(zhēng)取獲得網(wǎng)絡(luò)保險(xiǎn)的原因。

對(duì)風(fēng)險(xiǎn)管理的關(guān)注

56%的受訪者認(rèn)為無(wú)法充分管理風(fēng)險(xiǎn)和制定風(fēng)險(xiǎn)管理計(jì)劃��。他們認(rèn)為自己缺乏積極影響和實(shí)施能夠降低業(yè)務(wù)風(fēng)險(xiǎn)的計(jì)劃的能力���。

現(xiàn)代IT環(huán)境的所有要素都包含一定程度的風(fēng)險(xiǎn)����,公司選擇如何處理這種風(fēng)險(xiǎn)與其遭受嚴(yán)重安全事故的可能性直接相關(guān)��。

例如���,正如前面所述�����,組織加速采用云功能是一個(gè)巨大的趨勢(shì)���。這種采用伴隨著一系列風(fēng)險(xiǎn)�,因?yàn)樗鼣U(kuò)展到了傳統(tǒng)網(wǎng)絡(luò)邊界之外���,企業(yè)被迫與云提供商分擔(dān)基礎(chǔ)架構(gòu)管理和安全責(zé)任。

制定有效的風(fēng)險(xiǎn)管理計(jì)劃對(duì)于所有安全策略的成功都至關(guān)重要。

首先�,公司必須建立一個(gè)發(fā)現(xiàn)的過(guò)程�,來(lái)識(shí)別和分類軟件及資產(chǎn)。然后,通過(guò)已當(dāng)前的風(fēng)險(xiǎn)狀況為基準(zhǔn)進(jìn)行評(píng)估并確定需要改進(jìn)的地方。從這里開(kāi)始�,修補(bǔ)和加固系統(tǒng)可以幫助保護(hù)企業(yè)抵御未來(lái)的威脅��。為了完成這些任務(wù)�����,公司必須投入必要的時(shí)間來(lái)確保正確地完成相關(guān)步驟,或者尋求風(fēng)險(xiǎn)管理解決方案提供商的幫助����。

行政領(lǐng)導(dǎo)的支持

盡管有缺乏員工和預(yù)算的抱怨��,但74%的受訪者認(rèn)為他們得到了企業(yè)領(lǐng)導(dǎo)的大力支持�。

這表明了董事和董事會(huì)對(duì)當(dāng)前安全問(wèn)題和網(wǎng)絡(luò)安全舉措的洞察力和監(jiān)督力度正日益增強(qiáng)��。在許多情況下�����,行政領(lǐng)導(dǎo)可能會(huì)帶頭解決安全問(wèn)題����。

在家工作的影響

2020年���,辦公模式向在家工作(WFH)轉(zhuǎn)變����。隨著新冠疫情的出現(xiàn)��,很多公司不得不迅速采用這種方法。在許多情況下����,通過(guò)任何可用手段使業(yè)務(wù)繼續(xù)運(yùn)營(yíng)的必要性優(yōu)先于安全問(wèn)題����。

2021年�,一些組織逐漸回到實(shí)際的辦公地點(diǎn)��,而其他組織繼續(xù)使用WFH模式��。

調(diào)查發(fā)現(xiàn)����,47%的受訪組織有興趣了解WFH對(duì)其整體網(wǎng)絡(luò)安全狀況的影響。

隨著傳統(tǒng)網(wǎng)絡(luò)邊界的消失����,許多組織所依賴的成熟安全技術(shù)變得不再那么有效。

在本報(bào)告的開(kāi)頭�,研究人員注意到許多公司仍然在其安全體系中使用傳統(tǒng)的防火墻。隨著向遠(yuǎn)程莫作模式的轉(zhuǎn)變��,這些防火墻在保護(hù)位于網(wǎng)絡(luò)之外的終端群方面可能沒(méi)有什么價(jià)值���。

持續(xù)采用基于云的終端技術(shù)以及更好地了解設(shè)備和用戶行為��,有利于保護(hù)WFH設(shè)備�����。如果這些工具能夠得到積極監(jiān)控它們的安全分析人員的支持,它們將為遠(yuǎn)程和現(xiàn)場(chǎng)員工提供安全保障�����。

多因素身份認(rèn)證成為主流

38%的受訪者表示有興趣了解更多關(guān)于如何將多因素身份認(rèn)證(MFA)集成到其環(huán)境中的信息����,這反映了他們對(duì)目標(biāo)威脅的持續(xù)關(guān)注�。此外���,29%的人表示目前有計(jì)劃實(shí)施某種基于MFA的訪問(wèn)控制�。

人們對(duì)該領(lǐng)域的興趣日益增長(zhǎng)�����,也可能是由于目前許多網(wǎng)絡(luò)保險(xiǎn)公司要求使用MFA作為其政策的條件���,以及社交媒體公司對(duì)MFA的普遍消費(fèi)化�����,他們熱衷于避免可能會(huì)導(dǎo)致市場(chǎng)操縱和加密貨幣激增的賬戶妥協(xié)和收購(gòu)����。

現(xiàn)在人們普遍認(rèn)為����,隨著多因素身份認(rèn)證等訪問(wèn)控制技術(shù)的實(shí)施,任何網(wǎng)絡(luò)安全計(jì)劃都可以在一夜之間得到數(shù)量級(jí)的提升���。

原文來(lái)源:E安全